Лаборатория Касперского: Эксперты обнаружили множество способов захвата умных домов

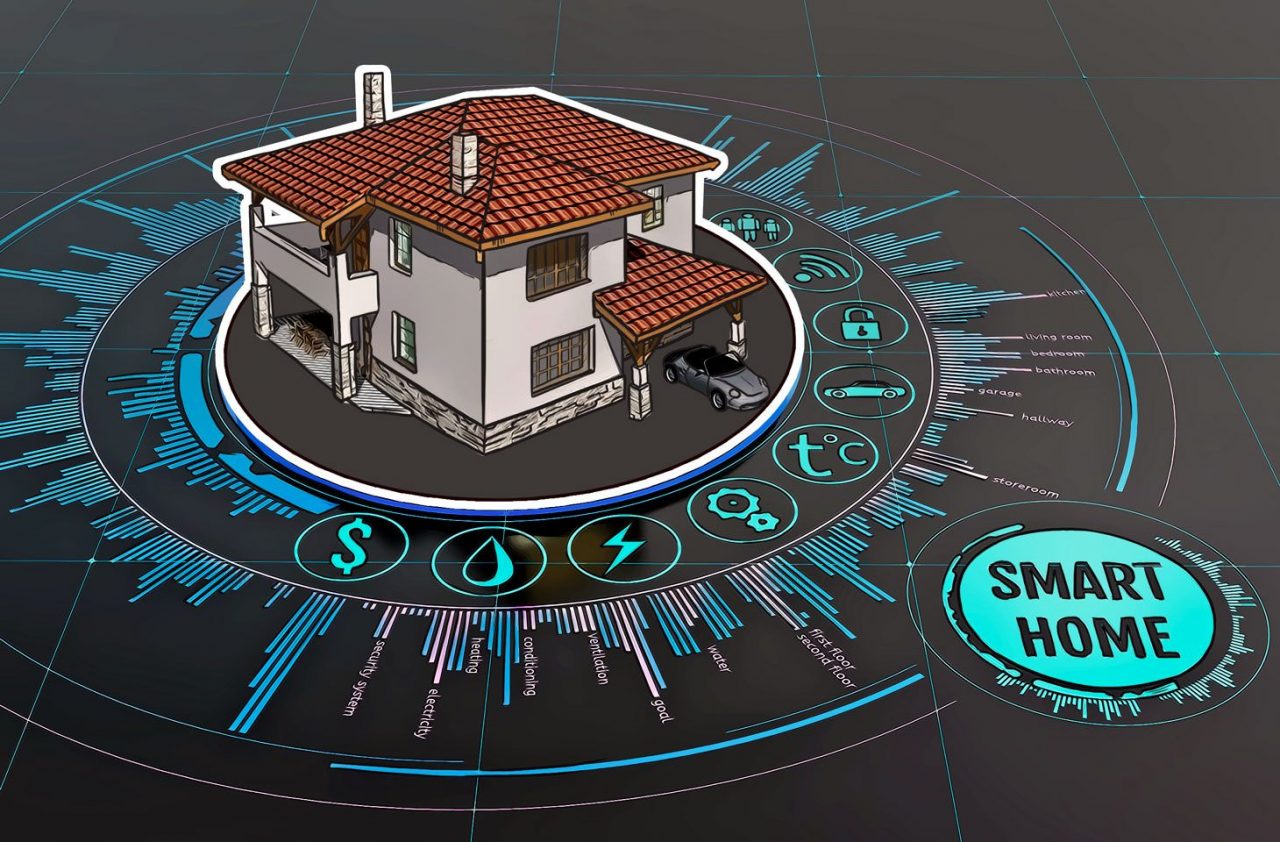

Представительство «Лаборатории Касперского» в Армении. Системы умного дома уязвимы, и существует множество способов их захвата. К такому заключению пришли эксперты «Лаборатории Касперского», основываясь на результатах собственных и сторонних исследований.

Например, система умного дома компании Fibaro, позволяет любому скачивать и загружать на облачный сервер резервные копии программной начинки контроллера, которое управляет всеми остальными устройствами— термостатами, кофеварками, охранными системами. Если злоумышленник скачает вообще все резервные копии, хранящиеся в облаке Fibaro, то сможет угадать самые простые и часто встречающиеся пароли устройств. Проникнув в панель администратора, взломщик воспользуется одной из уязвимостей, позволяющих удаленно выполнить код и получить в системе права суперпользователя и творить в доме все, что его душе угодно. Эти права можно получить также создав вредоносную копию бэкапа, загрузив ее на сервер и убедив жертву установить «обновление». Это можно сделать, сымитировав сообщение от Fibaro. Специалисты «Лаборатории Касперсдкого» рассказали об уязвимостях разработчикам Fibaro, и они оперативно их исправили, так что описанные сценарии атаки больше не работают.

В системе умного дома Nest предусмотрены параметры, общие для охранных систем и куда менее защищенных устройств. Значения этих параметров записываются в единое хранилище. Доступ к нему имеют все устройства, которым они нужны для работы. И зачастую какой-нибудь выключатель или термостат может не только считывать интересующие его значения, но и изменять их. Разрешение на управление режимами «дома / вне дома» есть у нескольких устройств, совместимых с платформой Nest, например, у выключателя Kasa. Его приложение проверяет подлинность сертификата, и если тот настоящий, по секрету сообщает серверу токен — информацию, по которой он опознает хозяина дома. И приложение доверяло любому сертификату, которое можно показать серверу, если хозяин дома подключался к публичному Wi-Fi, и войдя в ту же сеть, злоумышленник перехватывал соединение и показывал приложению свой SSL-сертификат. Взломщик сообщал выключателю прямо из кафе, что хозяин вернулся, камера считывала параметр «дома» и прекращала запись, после чего преступник или его сообщники могли незамеченными проникнуть в дом. Разработчики Kasa после обращения исследователей также исправили баг.

В Philips Hue для управления системами освещения, чтобы подключиться к умному дому, каждая программа запрашивает у владельца разрешение. Выдать это разрешение можно, нажав физическую кнопку на блоке управления, через который устройства Hue взаимодействуют между собой. «Нажимать» эту кнопку может не только пользователь, но и… любая программа, уже подключенная к Hue. Дело в том, что «мозг» системы определяет, сработала ли кнопка, по значению одного из параметров блока управления. Это-то значение и могут менять приложения. Так что одна неблагонадежная программа, допущенная к платформе, способна бесконтрольно выдавать разрешение другим. И даже больше: с помощью того же параметра можно и отключать ранее присоединенные компоненты.

Минимизировать риск взлома умного дома можно, если перед покупкой обращать внимание на то, как производитель реагирует на найденные уязвимости. Если компания ответственно относится к обнаруженным исследователями проблемам и быстро их устраняет — это хороший знак. Нужно своевременно устанавливать все обновления, которые разработчики выпускают, а также защищать устройства и панели управления длинными уникальными паролями. Тогда злоумышленник не сможет просто подобрать «ключик» к вашему дому. Следует правильно настраивать домашнюю беспроводную сеть, загружать программы из официальных источников и давать им только нужные разрешения, а также, подключаясь к публичному Wi-Fi, использовать защищенное подключение — VPN.